Hiện nay hầu hết các phiên bản Lokibot được phát tán tự do trên internet đều đã bị chỉnh sửa từ bản malware Lokibot gốc. Điều này giúp cho hacker có thể đưa vào malware các URL tùy chỉnh của riêng chúng, từ đó dễ dàng đánh cắp các dữ liệu.

Hacker đã bị hack.

Nó chỉ ra rằng hầu hết các mẫu malware LokiBot được phân phối trên internet là các phiên bản đã bị sửa đổi của mẫu ban đầu, một nhà nghiên cứu bảo mật đã tìm hiểu.

Nhắm mục tiêu người dùng từ năm 2015, LokiBot là một trình đánh cắp mật khẩu và ví tiền điện tử cryptocoin. Malware này có thể thu thập thông tin từ nhiều trình duyệt web phổ biến, FTP, poker và email khách hàng, cũng như các công cụ quản trị công nghệ thông tin như PuTTY.

Malware LokiBot ban đầu được phát triển và bán bởi một người có bí danh “lokistov”, hay còn gọi là “Carter” trên nhiều diễn đàn hacker ngầm với số tiền lên tới 300 đô la, nhưng sau đó một số hacker khác trên dark web cũng bắt đầu bán malware tương tự với mức giá thấp hơn (thấp tới $ 80).

Người ta tin rằng mã nguồn cho LokiBot đã bị rò rỉ và có thể cho phép người khác tạo nên phiên bản riêng của kẻ đánh cắp.

Tin tặc đang tích cực phát tán các phiên bản “bị hack” của LokiBot

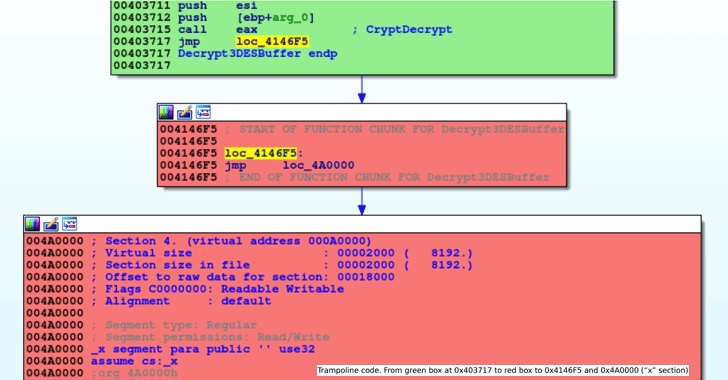

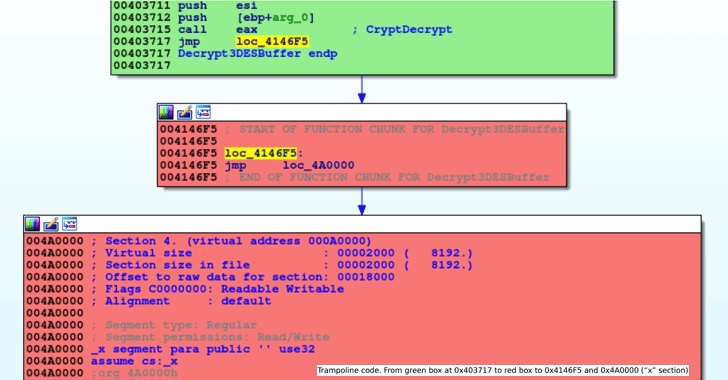

Nhà nghiên cứu bảo mật phát hiện ra rằng vị trí máy chủ C&C của malware, nơi dữ liệu bị đánh cắp được gửi đi, đã được lưu trữ ở năm vị trí trong chương trình – bốn trong số chúng được mã hóa bằng thuật toán Triple DES và một bằng cách sử dụng một thuật toán XOR đơn giản.

Malware có một chức năng được gọi là “Decrypt3DESstring”, nó sử dụng chức năng này để giải mã tất cả các chuỗi đã được mã hóa và lấy URL của máy chủ điều khiển và lệnh (command-and-control sever).

Nhà nghiên cứu bảo mật này đã phân tích các mẫu LokiBot mới và so sánh chúng với mẫu gốc cũ, và thấy rằng hàm Decrypt3DESstring trong các mẫu mới đã được sửa đổi theo cách làm nó luôn trả về giá trị từ chuỗi XOR-protected, thay vì chuỗi Triple DES.

“Các URL được bảo vệ bởi 3DES luôn giống nhau trong tất cả các mẫu LokiBot của phiên bản này [mới]”, nhà nghiên cứu bảo mật cho biết.

“Ngoài ra, những URL đó chưa bao giờ được sử dụng. Decrypt3DESstring trả về một bộ đệm giải mã 3DES. Đây có lẽ là điều lý tưởng của chức năng này, nhưng như đã mô tả trước đây, mỗi khi Decrypt3DESstring được gọi, nó sẽ trả về một URL được giải mã với XOR hoặc URL được mã hóa với XOR.”

Những thay đổi này cho phép bất kỳ ai có mẫu LokiBot mới đã được chỉnh sửa, có thể sử dụng trình chỉnh sửa HEX đơn giản để thêm URL tùy chỉnh của chúng vào và nhận dữ liệu bị đánh cắp.

Tuy nhiên, không rõ lý do tại sao tác giả malware gốc lại lưu trữ cùng một URL máy chủ C&C trong một chuỗi được mã hóa bởi mật mã XOR kém an toàn hơn, ngay cả khi nó không cần thiết.

Rất nhiều mẫu LokiBot khác nhau cũng đã được vá theo cùng một cách như vậy bởi một số tin tặc và hiện được phát tán trên internet cũng như bán trên thị trường ngầm ở mức giá rất thấp.

Trong khi đó, tác giả gốc của LokiBot đã tung ra phiên bản mới 2.0 và bán trực tuyến nó trên nhiều diễn đàn.

Chức năng giải mã cũng được sử dụng để có được các giá trị registry cần thiết với mục đích giúp cho malware tồn tại trên hệ thống, nhưng sau khi vá chức năng giải mã chỉ trả về một URL, các mẫu LokiBot mới không khởi động được sau khi khởi động lại thiết bị.

Để biết thêm chi tiết kỹ thuật về các mẫu mới, bạn có thể truy cập vào bản nghiên cứu [PDF] được xuất bản bởi các nhà nghiên cứu trên GitHub.