Một phần mềm ransomware lây lan ở Trung Quốc đang lây nhiễm hơn 100.000 máy tính trong bốn ngày qua.

Điều gì đã xảy ra? Số người dùng bị nhiễm ransomware lây lan ở Trung Quốc này đang tăng lên hàng giờ. Điều khác biệt là ransomware này không yêu cầu thanh toán tiền chuộc bằng Bitcoin.

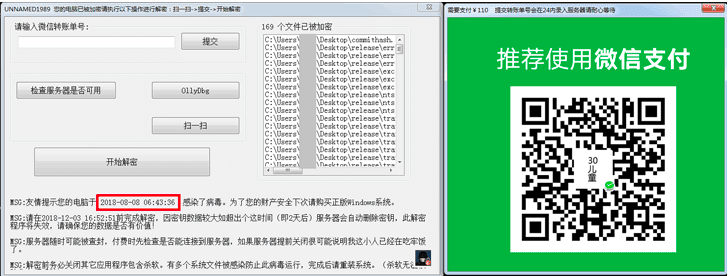

Thay vào đó, kẻ tấn công yêu cầu các nạn nhân trả 110 nhân dân tệ (gần 16 USD) tiền chuộc thông qua WeChat Pay, tính năng thanh toán được cung cấp bởi ứng dụng nhắn tin phổ biến nhất của Trung Quốc.

Ransomware + Cướp mật khẩu – Không giống như WannaCry và NotPetya tấn công toàn cầu, ransomware lây lan ở Trung Quốc hiện nay nhắm mục tiêu duy nhất là người dùng Trung Quốc.

Ransomware này còn có khả năng đánh cắp mật khẩu tài khoản của người dùng trên các trang web Alipay, NetEase 163, Baidu Cloud Disk, Jingdong (JD.com), Taobao, Tmall, AliWangWang và QQ.

Tấn công chuỗi cung ứng – Theo công ty bảo mật và chống virus Velvet Security của Trung Quốc, những kẻ tấn công đã thêm mã độc vào phần mềm lập trình “EasyL Language” – một phần mềm được sử dụng bởi một số lượng lớn các nhà phát triển ứng dụng.

Phần mềm sau khi được được sửa đổi để tiêm mã ransomware vào mọi ứng dụng và sản phẩm phần mềm sử dụng nó. Kiểu tấn công chuỗi cung ứng phần mềm này giúp phát tán virus nhanh chóng.

Hơn 100.000 người dùng Trung Quốc cài đặt các ứng dụng trong danh sách nói trên đều bị xâm phạm. Ransomware lây lan ở Trung Quốc này mã hóa tất cả các tệp trên một hệ thống bị lây nhiễm, ngoại trừ các tệp có phần mở rộng gif, exe và tmp.

Sử dụng chữ ký điện tử – Để chống lại các chương trình chống virus, ransomware sử dụng một chương trình có chữ ký hợp lệ để thực thi mã virus cũng như để tránh mã hóa dữ liệu trong một số thư mục cụ thể, như “Tencent Games, Liên minh huyền thoại, tmp, rtl…”

Sau khi được mã hóa, phần mềm ransomware hiện ghi chú yêu cầu người dùng trả 110 nhân dân tệ cho tài khoản WeChat của kẻ tấn công trong vòng 3 ngày để nhận khóa giải mã.

Nếu không được thanh toán trong thời gian hiển thị, phần mềm độc hại đe dọa sẽ tự động xóa khóa giải mã khỏi máy chủ command-and-control từ xa.

Bên cạnh việc mã hóa các tập tin người dùng, ransomware còn âm thầm đánh cắp thông tin đăng nhập của người dùng trên các trang web và tài khoản truyền thông xã hội phổ biến của Trung Quốc và gửi chúng đến một máy chủ từ xa.

Ransomware lây lan ở Trung Quốc này cũng thu thập thông tin hệ thống bao gồm mô hình CPU, độ phân giải màn hình, thông tin mạng và danh sách các phần mềm được cài đặt.

Ransomware này đã bị bẻ khóa – Các nhà nghiên cứu an ninh mạng Trung Quốc phát hiện ra rằng ransomware này được lập trình kém và những kẻ tấn công đã nói dối về quá trình mã hóa.

Ghi chú nói rằng các tệp của người dùng đã được mã hóa bằng thuật toán mã hóa DES, nhưng trên thực tế, nó mã hóa dữ liệu bằng mật mã XOR kém an toàn và lưu trữ một bản sao của khóa giải mã cục bộ trên chính hệ thống của nạn nhân trong một thư mục tại vị trí sau:

% người dùng% \ AppData \ Roaming \ unname_1989 \ dataFile \ appCfg.cfg

Sử dụng thông tin này, nhóm bảo mật Velvet đã tạo và phát hành một công cụ giải mã ransomware miễn phí có thể dễ dàng mở khóa các tệp bị mã hóa cho nạn nhân mà không yêu cầu họ phải trả bất kỳ khoản tiền chuộc nào.

Các nhà nghiên cứu cũng tìm cách bẻ khóa và truy cập các máy chủ cơ sở dữ liệu command-and-control và MySQL của kẻ tấn công và tìm thấy hàng ngàn thông tin bị đánh cắp được lưu trữ trên đó.

Ai đứng sau cuộc tấn công Ransomware này? – Sử dụng thông tin công khai, các nhà nghiên cứu đã tìm thấy một nghi phạm có tên là Lio Luo, là một lập trình viên phần mềm chuyên nghiệp và đã phát triển các ứng dụng như “lsy resource assistant” và “LSY classic alarm v1.1”

Số tài khoản QQ, số điện thoại di động, ID Alipay và ID email của Lua khớp với thông tin các nhà nghiên cứu thu thập được bằng cách theo dõi tài khoản WeChat của kẻ tấn công.

Sau khi được thông báo về mối đe dọa, WeChat cũng đã khóa tài khoản của kẻ tấn công trên mạng xã hội này. Các nhà nghiên cứu của Velvet cũng đã thông báo cho các cơ quan thực thi pháp luật Trung Quốc để điều tra thêm.

Hacker Trung Quốc đằng sau WeChat Ransomware bị bắt giữ

CẬP NHẬT (06/12/2018) – Cảnh sát Đông Quan đã bắt giữ một người đàn ông Trung Quốc 22 tuổi, người đã thừa nhận vai trò của mình trong việc tạo và phát tán phần mềm độc hại ransomware lây lan ở Trung Quốc, xâm phạm hơn 100.000 máy tính trong năm ngày qua, yêu cầu các nạn nhân trả tiền chuộc qua dịch vụ thanh toán WeChat.

Như đã giải thích trong bài viết trên, tin tặc (tên theo tiết lộ là Luo Moumou) đã không xóa dấu vết của mình, giúp các nhà chức trách dễ dàng theo dõi anh ta hơn trong vòng 24 giờ.

“Sau phiên tòa, nghi phạm Luo Moumou thú nhận rằng anh ta đang tạo ra ransomware mới để phá hủy hệ thống thông tin máy tính và sử dụng WeChat để trả tiền chuộc”, theo truyền thông Trung Quốc đưa tin.

“Theo lời thú nhận của đối tượng này, vào tháng 6/2018, Luo Moumou đã tự phát triển virus được sử dụng để đánh cắp mật khẩu tài khoản của người khác, và sau đó đánh cắp tiền thông qua chuyển khoản.”

Moumou bị bắt vào ngày 5/12 ở Maoming, một thành phố nằm ở phía tây nam Quảng Đông, Trung Quốc.